¿Puedes hacer una fortuna pirateando un videojuego?? | Euronews, 15 mejores juegos de piratería | Escopeta de papel rock

Los 15 mejores juegos de piratería en PC

Entonces, con su sorprendente popularidad de las imágenes nerd solitarias del pasado, la pregunta sigue siendo: si la revista CyberCrime tiene una lista de películas de hackers y ciberseguridad, entonces ¿por qué no algo similar para los videojuegos?

¿Puedes hacer una fortuna pirateando un videojuego??

Una coproducción por

Copyright Euronews

Por Nichola Daunton

Publicado el 20/08/2022 – 11:00 • Actualizado 11/05/2023 – 13:55

Copie/pegue el enlace de incrustación de video del artículo a continuación: Copiado

Hacker Hunter conoce a Manfred, el hombre que explotó fallas en videojuegos para hacer una fortuna.

Durante mucho tiempo, el mundo de los videojuegos de piratería estuvo envuelto en secreto. Hasta que el investigador de seguridad, Adrian, levantó la tapa de sus métodos.

Adrian es un inmigrante polaco que creció en los Estados Unidos, pero en la comunidad de piratería es mejor conocido por su seudónimo ‘Manfred’.

Como Manfred, ha pasado más de 20 años sumergiendo en la codificación de los videojuegos para explotar sus debilidades y vender el saqueo.

Economía en el juego

Manfred se dio cuenta por primera vez de cuán lucrativo fue el mundo de las compras de juegos en línea cuando vendió una propiedad virtual en el juego de 1997 Ultima Online.

En el juego en línea, las casas eran objetos muy buscados y Manfred tenía un castillo. Puso la propiedad virtual en eBay esperando que ganara, en el mejor de los casos, unos pocos cientos de dólares. Se vendió por $ 2,800.

Manfred se sorprendió al principio, pero luego vio el potencial de ganar mucho dinero.

“La mayoría de la gente no quiere moler en el juego”, explica. “No quieren pasar ocho horas al día minando rocas virtuales, prefieren pagar a alguien más para que lo haga.”

Si bien Manfred podría ganar dinero pasando horas trabajando para generar valiosos objetos digitales, quería acelerar las cosas. Al piratear el código de un videojuego, podría manipular el juego para darle artículos rentables con solo tocar un botón.

Pirateo de juegos: una guía para principiantes

Muchos de los métodos de piratería de Manfred implicaron engañar al juego para que proporcione a los usuarios más elementos de los que se ha programado para permitir.

Otro truco inteligente que usó funcionó un poco como un odómetro en un automóvil que mide millas. Cuando un odómetro llega a su valor superior, por ejemplo 9999, el siguiente valor restablecerá el odómetro a su posición 0000.

En una computadora de 32 bits, los números son más altos con valores que suben hasta 4.2 mil millones, pero se aplica el mismo principio. Se llama desbordamiento entero o bajo flujo.

Al restar uno de una cantidad cero en el juego Wildstar Online, Manfred podría crear instantáneamente $ 12 billones en moneda en el juego.

A través de múltiples hacks similares, Manfred tenía entre 200 y 300 listados de eBay para artículos en línea. Las ventas de su piratería estaban pagando por sus tarifas universitarias y todos sus gastos.

No revelará exactamente cuánto dinero ha ganado realmente.

Pirateo de juegos como estilo de vida

Manfred no es la única persona que ha tratado de ganarse la vida de vender artículos en el juego a otros jugadores.

“Debes tener en cuenta que la gran mayoría de los jugadores no están interesados en hacer esto”, dice Brendan Koerner, periodista de ciberseguridad.

“Tienes un subconjunto muy pequeño que ve esto como un negocio y se dieron cuenta bastante temprano de que había un mercado para los jugadores que querían aumentar sus capacidades dentro del juego por cantidades bastante significativas de dinero”, dice Koerner.

Venezuela tiene uno de los mercados más grandes para las ventas en el juego con el juego runescape en línea.

A medida que Runescape Online se ejecuta en computadoras con hardware más antiguo, se ha vuelto popular en los países en desarrollo y muchos venezolanos han recurrido a los artículos agrícolas y venderlos por sus medios de vida.

“La moneda en el juego es más estable que la moneda fiduciaria venezolana”, dice Manfred. “Utilizan la moneda runeScape para pagar sus facturas o comprar una barra de pan y hacer transacciones diarias.”

Pero con la gente que depende de los juegos para sus ingresos, sus vidas están en riesgo si la compañía de juegos decide actuar contra ellos.

Si a la compañía de juegos no le gusta una cuenta que vende artículos, puede prohibir al jugador y arrancarlos del juego.

Manfred señala cómo cada vez más las empresas comenzaron a actuar contra los piratas informáticos como él. No solo estaban cerrando las cuentas de venta, sino que más y más juegos también comenzaron a vender artículos directamente a los jugadores. “Que era lo mismo que estaba haciendo”, dice Manfred.

“Fue entonces cuando retrocedí”, dice Manfred.

Contando al mundo su historia

En 2017, Manfred se hizo famoso en la comunidad de piratería cuando reveló las formas en que había pirateado más de 30 juegos para crear cantidades infinitas de dinero en el juego.

Detalló sus métodos en Def Con, una de las convenciones de hackers más grandes, celebrada anualmente en Las Vegas.

Aunque sus días de piratería han terminado, Manfred todavía cree que hay juegos que pueden proporcionar ganancias para las personas que desean vender artículos en el juego.

Axie Infinity es un juego basado en blockchain donde los jugadores pueden comprar y vender artículos y moneda en el juego.

“Axie Infinity tiene una gran participación en Filipinas y las personas renuncian a sus trabajos diarios para participar en esta economía en línea donde se ganan una mejor vida”, dice Manfred.

También podría gustarte

Ahora jugando a continuación

Los 15 mejores juegos de piratería en PC

Quién de nosotros no ha deseado ser un hacker genial de las películas, como Hugh Jackman en Swordfish (un clásico)? En la vida real, piratear cosas es aparentemente bastante peligroso y difícil, pero en los videojuegos podemos descifrar el sistema y murmurar “estoy en” en nuestra cuenta tan a menudo como queramos. Naturalmente, ha habido algunos juegos de piratería fabulosos en PC a lo largo de los años, y hemos recopilado lo que creemos que son la crema de la cosecha de los mejores juegos de piratería para jugar en PC en este momento.

Al igual que con nuestras otras mejores listas, tenemos una visión amplia, y hay una visión de juegos aquí que dan un ambiente de piratería apropiado más de lo que tendrán que escribir comandos furiosamente para entrar en la cuenta de correo electrónico secreto de la CIA. Hay otros donde tu son pirateo, pero se necesita una forma diferente a lo que puede esperar. Cualquiera sea el caso, son buenos juegos divertidos y te darán una diversión anti-establecimiento sin importar en qué velocidad de estado de ánimo te encuentres. Sin embargo, actualizaremos esta lista pronto, y hay más divertidos juegos de piratería en el horizonte, con títulos como Mindhack llevando la pelea a nuestros cerebros, y Vice ndrcvr se retro.

Los mejores juegos de piratería en PC

15. Mira la legión de perros

Posición anterior: Nueva entrada (-)

Dónde puedo comprarlo: Vapor

¿Qué más debo estar jugando? Es difícil encontrar una comparación exacta, pero puede disfrutar de juegos de rompecabezas con sabor a AI como la prueba de Turing

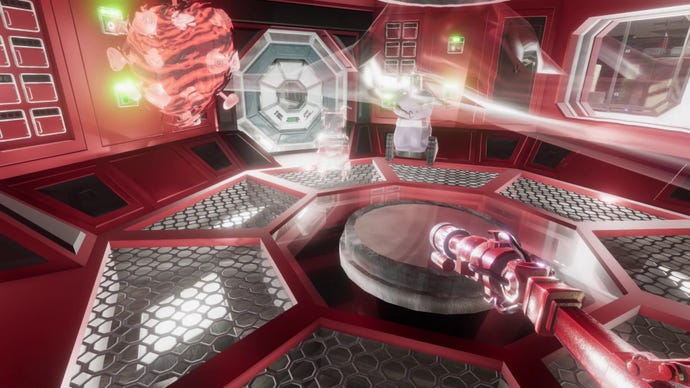

Ctrl Alt Ego salió en el verano de 2022, y tal vez sea un poco de trampa que lo ponga en esta lista: es una simulación inmersiva en primera persona con un enfoque muy abierto de cómo puede resolver rompecabezas. Pero el encuadre para el ego alt Ctrl es que está siendo un incorpóreo ser Tomando el control de varios dispositivos diferentes controlados por computadora, que es un bien hackery. Puedes subirte a un pequeño robot para pootle alrededor de las habitaciones, saltar a los módulos de la computadora con cámaras, abrir puertas, controlar elevaciones, desintegrar y reintegrar a otros robots para teletransportarlos a mejores posiciones. De lo que puede tomar el control se rige por la cantidad de ego que tiene: una impresora puede requerir 8 ego para subirse y usar, por ejemplo, y puede recolectarlo pirateando otras cosas. El juego te da una dirección mínima, por lo que la exploración y la experimentación son clave para resolver rompecabezas.

Hay robots hostiles y cámaras de seguridad para lidiar, pero si eres una pequeña conciencia flotante inteligente, puedes evitarlos pirateando y controlando las cosas correctas en secuencia. E incluso si caes en una gran desagradable, no puedes morir. Si un anfitrión es destruido, puedes seguir saltando a otros anfitriones. Es un juego original, extraño e inteligente que técnicamente califica como piratería. Por lo tanto, allí.

13. Forajido hipnospacial

Posición anterior: Nueva entrada (-)

Dónde puedo comprarlo: Vapor, gog, humilde, picazón.io, tienda de juegos épicos

¿Qué más debo estar jugando? Para rarezas de baja fidelidad de baja fidelidad, Xalavier Nelson Jr.El andamio de desarrollo de la etiqueta de desarrollo tiene delicias tan delicadas como un aeropuerto para extranjeros actualmente dirigidos por perros o Space Warlord Organ Trading Simulator

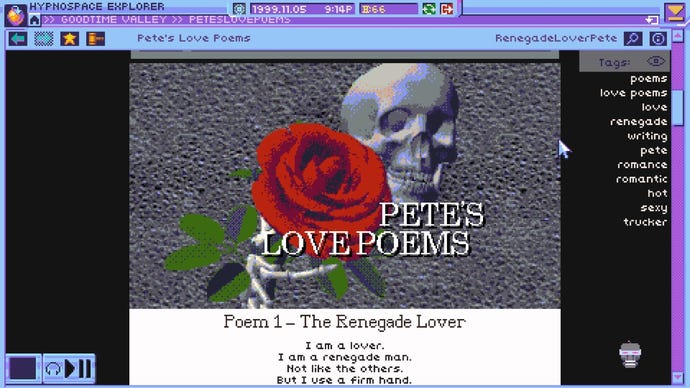

En el forajido hipnospacial realmente trabajas para el hombre, Navegando a través de un espacio web de los 90 y censurando cualquier contenido malo o no permitido con su banhammer digital. Pero no hay muchos juegos tan cerca de capturar el ambiente de lo que era estar en la red en esa época, antes de la consolidación del espacio web en el sitio web de Juggernaut Slick Juggernaut. Cuando todos tenían su propio blog extraño con gifs de donas y enlaces a su proyecto secundario de Weirdo Metal Band. El bar para hacer un sitio web en funcionamiento era tan bajo que las personas improvisaban parte de la basura más magnífica, y el forajido hipnospacial se destila que en una red enredada de la publicación de raros y la interpostación. Encontrar su camino a través de todo, descubrir pistas que conducen a blogs no listados y carteles ocultos, es una especie de piratería en espíritu, si no en forma literal. E incluso si no estás rompiendo firewalls, el hacker vibras, El pez espada antes mencionado de todo es inigualable.

Divulgación: colaborador de RPS Xalavier Nelson Jr. fue diseñador narrativo en Outlaw hipnospacial.

12. Minecraft

Posición anterior: 8 (-4)

Dónde puedo comprarlo: Microsoft

¿Qué más debo estar jugando?LEGO? Tal vez Terraria, y hay un programa espacial Kerbal si te gusta la iteración y la experimentación para que las cosas funcionen, Stardew Valley si te gusta construir y dominar una tierra con el tiempo.

Lo lamento. Traté de pensar en una buena razón no incluir Minecraft en la lista. Es un juego de supervivencia. Se trata de golpear árboles. Ha infectado a millones de niños inocentes. Pero cuanto más intenté, más duro se volvió ignorar todos los rayos, jugadas y creatividad que se ha invertido en el indie luvvie convertido en superestrella de Mojang. Primero, la gente comenzó a hacer computadoras de 16 bits dentro del juego, luego hicieron paisajes de caja de música que podrían reproducir canciones completas, luego hicieron juegos de muesca más antiguos dentro del juego, luego hicieron escritorios enteros con teclados en funcionamiento. Luego hicieron discos duros para ahorrar todo su trabajo duro, y luego, debido a que necesita un lugar para poner todas estas máquinas, hicieron la totalidad de Dinamarca. Incluso los RP se metieron en la acción, con el contribuyente de RPS y el cociente de inteligencia de vivienda Duncan Geere dando a los lectores una lección de código en ejecución utilizando el juego como herramienta de enseñanza.

Puedo entender si algunas personas creen que Minecraft es menos un juego de piratería o programación y más un juego para hackers y programadores. Pero de los ejemplos anteriores está claro que este último es lo suficientemente bueno para los propósitos de esta lista.

11. Canción de FARCA

Posición anterior: Nueva entrada (-)

Dónde puedo comprarlo: Steam, Gog, Humble, Store Epic Games

¿Qué más debo estar jugando? No alimentar a los monos es un SIM “Digital Voyeur” autodescrito, donde tiene acceso a una red de cámaras de seguridad y puede usar la información que registran para sus propios fines

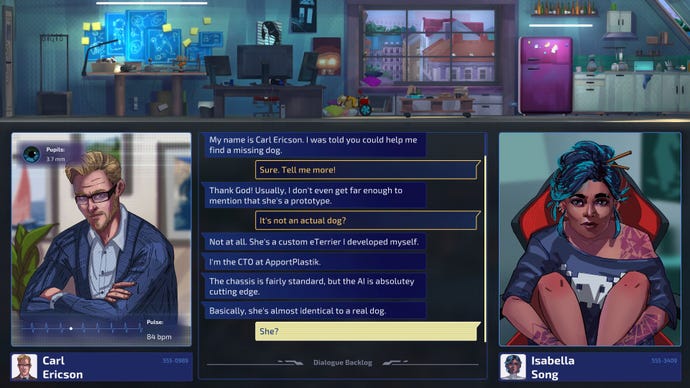

¿Qué hace uno si uno está bajo arresto domiciliario por ser un hacker?? Por qué, haz más piratería, por supuesto! La canción de Isabella puede estar limitada a su estudio de estudio, pero en Internet puede ir a cualquier parte y en el proceso enredos con algunos delincuentes superiores. La historia se desarrolla como un procedimiento policial a modo de espejo negro. Usted toma un nuevo caso, entrevista al cliente y realiza búsquedas sobre todos y cosas involucradas. Desde allí, pirateas las cámaras de seguridad en ubicaciones pertinentes al caso, moviéndose entre ellos, desencadenando otros sistemas automatizados y sumergiendo en teléfonos y PC para encontrar las pistas que puedas, sin ser atrapado. Se desarrolla como una representación de arriba hacia abajo, despojada de un lugar, donde las personas son pequeños puntos en movimiento. Mientras tanto, Isabella todavía está sentada en su escritorio en el tercio superior de la pantalla, enfatizando que de hecho eres un hacker increíble.

Puedes llamar a la gente para ponerlos a los asustadores con lo que sabes, mejorar el metraje de seguridad y poner pistas para desencadenar el juego final de los casos y las conversaciones. Al mismo tiempo, hay una historia más amplia sobre las consecuencias, el crimen y el futuro. No es la voz del hacker de typey-typey estoy en una especie de piratería, pero usa tu ingenio de manera similar.

10. Exapunks

Posición anterior: 10 (-)

Dónde puedo comprarlo: Vapor, gog, humilde, picazón.IO

¿Qué más debo estar jugando? Echa un vistazo a Opus Magnum e Infinifactory, también por Zachtronics

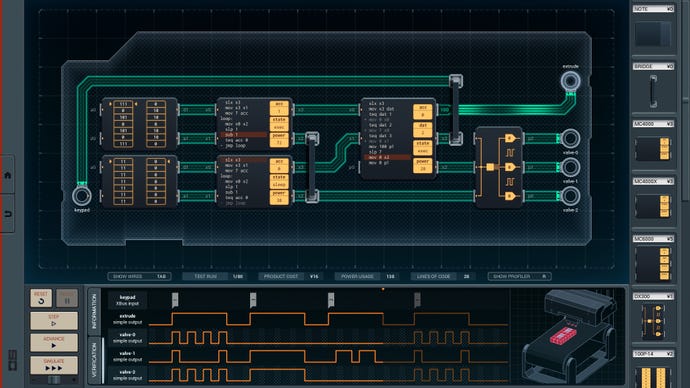

Exapunks es otro de los juegos de programación de Zachtronics. Después de tantos desconcertadores sobre jugar con entrañas de la computadora, el estudio finalmente hizo un tema alrededor de una visión de la década de 1990 del hackerdom. Salas de chat, zines, entregas de pizza, plagas cibernéticas que convierten su carne en placa de circuito. Todo está ahí, una representación precisa de la década.

El desconcertante es similar a otros juegos del estudio, sobre todo Shenzhen E/S. Usted le va a su teclado, utilizando palabras clave y comandos para crear una pequeña regla de electricidad mágica. Aquí, estás programando pequeños spiderbots que pueden replicar y extenderse dentro de la máquina host, como un pequeño virus. Puedes hackear la máquina de cajero de un banco y hacer que escupir dinero en la calle. Puedes hackear una consola de videojuegos y compartir juegos caseros con otros hackers en el mundo real. Puedes piratear su propio brazo. Es un buen videojuego.

Los desarrolladores entrevistaron a algunos piratas informáticos para investigar la historia del juego, el diseñador Zach Barth le dijo a Alex Wiltshire. “Resulta que los hackers son imbéciles”, dijo. “Entrevistamos mucho y sobre todo robaron tarjetas de crédito y descubrimos formas de estafar a las compañías telefónicas para recibir llamadas telefónicas gratuitas.”

9. Punta de pistola

Posición anterior: 9 (-)

Dónde puedo comprarlo: Vapor, humilde

¿Qué más debo estar jugando? Los magos de la firma de calor y la violación táctica son los otros juegos en la trilogía de defenestación.

Los pantalones neumáticos nunca han sido tan acogedores. A punta de pistola, su sombreado protagonista de espías tiene que entrar en edificios vigilados y robar datos para sus clientes privados. Para hacer esto, le dan el enlace cruzado, un dispositivo que le permite manipular el cableado de cada nivel. Eres esencialmente un electricista clandestino con pantalones que te permiten atar sobre los edificios. Puede volver a cablear interruptores de luz para dar a los guardias descargas eléctricas, juguete con el ascensor para que salga hacia arriba y hacia abajo, y (eventualmente) puede volver a cablear armas de fuego. Porque la distopía.

Aunque no todo está metiendo con los cables. Gunpoint retiene un amor por la violencia extravagante. Puedes abrir una puerta en la cara de los guardias, saltar sobre ellos desde el estilo ninja del techo o atacar sobre ellas desde lejos y tomarlos hundiéndose de los tejados, solo para golpearlos en las chuletas docenas de veces después del impacto. Creo que esto se llama ‘ingeniería social’.

Divulgación: Tom Francis, desarrollador de Gunpoint, fue y es un colaborador ocasional de RPS.

8. Protocolo de medianoche

Posición anterior: Nueva entrada (-)

Dónde puedo comprarlo: Vapor, gog, humilde

¿Qué más debo estar jugando? Algunos de los juegos más Typery de la lista, como Hackmud, Hacknet o Uplink

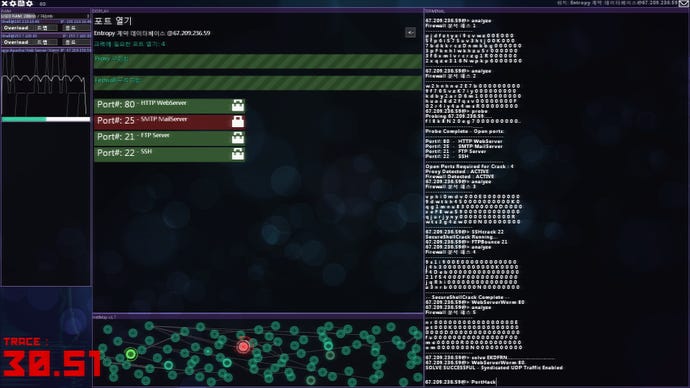

Midnight Protocol es un juego de estrategia basado en giros que tiene lugar en el campo de batalla de las redes informáticas. Juegas como datos, un hacktivista que ha sido lanzado recientemente por la policía después de que se filtró tu identidad. Violando las condiciones de su lanzamiento, ha vuelto a piratear redes y enviando un correo electrónico a su red de amigos y compañeros sombreados, con el objetivo inicial de calcular quién le desenmascaró, por qué y cómo incluso pudieron descubrir quién es usted. en primer lugar.

El protocolo de medianoche se reproduce completamente con su teclado. A medida que obtiene nuevas direcciones para piratear, ya sea de investigar o transmitirse por los corredores de información, las dividen con diferentes objetivos. Hay cuentas bancarias que puede drenar o dejar, información para descargar y usar como desee, y puede colocar troyanos y otras trampas para obtener lo que necesita. Tienes un mazo de cinco programas para ejecutar, como una capa para frenar el proceso de rastreo que la red enemiga comenzará tan pronto como salgas a bordo, ataques agresivos para violar los firewalls y otras defensas, y los programas de exploración para detectar esas defensas en El primer lugar. Cada uno de estos se despliega con comandos mecanografiados, y puede comprar más en Blackmarket a medida que gana más dinero. La elección que realiza también afecta su reputación como un hacker de sombrero gris, blanco o negro. Todo comienza lo suficientemente simple, pero muy pronto estás haciendo malabares con redes de nodos que empujan cifras dobles. Como juegos para hacerte sentir como un hacker adecuado, este está muy arriba.

7. Hackmud

Posición anterior: 7 (-)

Dónde puedo comprarlo: Vapor, picazón.IO

¿Qué más debo estar jugando?

Hackmud es un lugar terrible y maravilloso. Existes como un bot de IA dentro de un mundo futuro conectado. Ha pasado mucho tiempo desde que los humanos se extinguieron (o desaparecieron al espacio, es un poco ambiguo). Como tal, debes recoger y ganar GC, una moneda virtual, porque esto es lo que scrappy construye como tú vive para ti. Desafortunadamente, hay otros. Este es un juego de piratería en línea, donde otro jugador podría entrar en sus cuentas, robar todas sus digi-monedas, despojarse de sus herramientas (pequeños programas de descifrado y similares) y liberar su ubicación para que todos encuentren. Si esto sucede, eres para el montón de chatarra, pequeño bot. Es hora de comenzar de nuevo.

Es un mundo difícil de entrar y no obtendrá el beneficio total de él a menos que pase algún tiempo aprendiendo JavaScript básico o ya conozca el lenguaje de programación. En términos MMO, es similar a Eve Online. Las apuestas son altas, la curva de dificultad es obscena y el universo está lleno de estafadores. Lo sé, porque he sido uno de ellos. Por estas razones, Hackmud no es para todos. Pero para aquellos que se aventuran en esta placa de Petri de Paranoid PondLife, puede ser una aventura loca.

6. Shenzhen I/O

Posición anterior: 6 (-)

Dónde puedo comprarlo: Vapor, gog, humilde, picazón.IO

¿Qué más debo estar jugando? Todos esos otros juegos de Zachtronics que recomendamos anteriormente? Sí, esos. Opus magnum es el más accesible y directo.

Otro juego de Zachtronics? Bueno, si vas a configurar tus juegos dentro de los límites de un sistema operativo ficticio, ¿por qué parar en una?? Aquí, eres un expatriado que vive en la China industrial, que trabaja para una empresa de electrónica llamada Longteng. Alertas por correo electrónico Ping y las tareas están establecidas. Tienes que hacer dispositivos para varios clientes. A veces esto es tan simple como un anuncio de neón parpadeo. A veces es un poco más clandestino. En todos los casos, tendrá que consultar el manual, que el juego recomienda que imprima y pongas en una carpeta (con el segundo consejo).

En muchos sentidos, es el sucesor espiritual de TIS-100. Todavía está jugando con números, empujándolos de un nodo a otro en el programa básico de programador, y aún intenta optimizar sus diseños para ejecutar de manera más eficiente. Pero esta vez hay componentes de los que preocuparse. Mueves chips, interruptores y artilugios en una placa de circuito. En más de un sentido, estás tratando de no cruzar tus cables.

5. Vaquero cuadrilátero

Posición anterior: 5 (-)

Dónde puedo comprarlo: Vapor, humilde, picazón.IO

¿Qué más debo estar jugando? Blendo Games convirtió a las capas cortas encantadoras treinta vuelos de hueso de amor y gravedad

Brendon Chung tiene un claro amor por los atracos y las alcaparras, como quedó claro cuando decidió hacer algo que duró más de unos minutos. Aquí eres un equipo de ladrones. Si bien puedes controlar un trío completo de personajes, principalmente jugarás como el hacker. Cada nivel es un pequeño rompecabezas ambiental que debe resolverse escribiendo comandos en su ‘mazo’, una computadora en un brotecase con un módem de 56k que lleva a cada elegante edificio de apartamentos, bóveda bancaria o estación espacial (sí , vas al espacio). Los comandos son simples, por ejemplo, escribiendo ‘puerta4.Abrir (3) ‘abrirá la puerta número 4 durante 3 segundos. Usando estos métodos, debe ingresar a los espacios prohibidos, evitar cámaras, láseres y alarmas, tomar lo que necesite y salir y salir.

No es un juego perfecto, pero su visión de un Nuevo Aires retrocerpunks es detallado y elegante, todas las señales de advertencia y los cortes de salto, al tiempo que contienen una narración sin palabras pero extrañamente tierna. Los juegos de piratería a veces descuidan los detalles del mundo real, instalándose en una sola pantalla. El vaquero cuadrilátero te recuerda que la computadora es solo un medio para efectuar el cambio en la realidad. También tiene un gato brillante. Blendo hizo el código abierto del código del juego poco después del lanzamiento

4. Anhusas

Posición anterior: 4 (-)

Dónde puedo comprarlo: Vapor, gog, humilde

¿Qué más debo estar jugando? Para una carta de amor a la ui, prueba la espeluznante Ai Gone Rogue Horror Observation. Para los comandos de escritura, vaya para el protocolo de medianoche

Conoces la escena de apertura en Aliens, donde la pequeña sonda entra en la cápsula de escape de Ripley y escanea por la habitación con una luz azul tambaleante? Así es como se sienten los anfescos. Controlas un escuadrón de drones mientras buscas el salvamento entre las estrellas. Necesitas chatarra y combustible para mantener tu barco en marcha. Para obtener esto, debe abordar y explorar los abandonos que cubren la galaxia (por razones no muy claras). Cualquier otro diseñador entregó esta premisa inmediatamente: “Está bien, así que apunte y haga clic en el control y tal vez algunas teclas de acceso rápido”. Pero no el ático inadaptado. Para este trabajo, confiará casi por completo en una terminal de línea de comandos.

Es un movimiento que se adapta perfectamente a la atmósfera y al estilo de arte del juego. La interfaz de usuario tiene que ver con esa torpe nostromo-visión del futuro de los años 70, hasta el menú de pausa. Presentado con un esquema de un barco, escribe comandos para mover un dron a una toma de corriente y generar electricidad. Luego escriba más comandos para abrir puertas. Lentamente te abres paso a través de los restos, esperando que detrás de la puerta de al lado no haya una amenaza alienígena. Esta sería una noticia terrible. Sus ayudantes robóticos son tan frágiles que también pueden estar hechos de pantallas de teléfono.

Muchos juegos de piratería se tratan de entrar en pánico y escribir rápido bajo presión. Pero los anhuskers se trata de ser meticuloso. Use escáneres y sensores de movimiento para detectar bioformas dañinas. Ajuste a los extraterrestres fuera del barco abriendo remotamente las esclusas de aire o atrayéndolos hacia las torretas. Se hace más tenso por la estructura Roguelike y el consumo de combustible similar a FTL.

3. Enlace ascendente

Posición anterior: 3 (-)

Dónde puedo comprarlo: Vapor, gog, humilde

¿Qué más debo estar jugando? El enlace ascendente es quizás más granual que algunos de los otros en esta lista, pero prueba Hacknet y de lo contrario Heart.Romper()

Este es el juego que a menudo viene a la mente cuando alguien dice “Sim de piratería”. Cuando la introversión se le ocurrió un enlace ascendente, se redefinieron cómo debería verse y sentirse un buen juego de PC cyberpunk. Jugando bajo tu propio alias en una computadora dentro de una computadora, te unes a una agencia de hackers de alquiler. Pronto comienza a entrar en redes para alterar registros, robar datos y eliminar archivos no deseados. En el camino, descubre más programas y actualiza su plataforma para entrar en sistemas más fuertes y aterradores. También debe rebotar su conexión en todo el mundo a través de múltiples direcciones IP. Esto aprovechó la concepción teatral de la piratería en ese momento: la escena de Goldeneye fue que Natalya traza la conexión de Boris, el atraco digital del pez espada (que seguimos mencionando porque es una piedra de toque cultural).

Aunque no hay tal oral en el enlace ascendente. El juego era duro por el fracaso y a menudo veía tu máquina proxy y Cuenta bancaria confiscada por la ley, dejándote comenzar de nuevo. Podrías ‘guardar’ tu juego ajustando los archivos del juego ellos mismos, que podrían interpretarse como un meta rompecabezas genial. Ahora está un poco anticuado, por lo que querrás jugar con el mod de cambio de enlace ascendente instalado. Aparte de eso, el enlace ascendente se convirtió fácilmente en un clásico de culto y pavimentó el camino para todos los seguidores a su paso. Ciertamente, el próximo juego en esta lista puede nunca haber existido sin él.

2. Truco

Posición anterior: 2 (-)

Dónde puedo comprarlo: Vapor, gog, humilde, picazón.IO

¿Qué más debo estar jugando? Nuevamente, para experiencias similares, querrás mirar los otros juegos de Hacker OS en esta lista. También está el simulador de hackers extremadamente profundo, pero eso no es tan juguetón

Hacket se pasó por alto ligeramente. Al igual que UpLink, te coloca en el papel de un usuario de la computadora que arrastran las direcciones IP, mezclándose con las comunidades de hackers underground. Un benefactor desconocido conocido como ‘bit’ le ha otorgado este nuevo sistema operativo extraño, básicamente un kit de herramientas del hacker. Pero no te preocupes por él porque está muerto. La verdadera alegría del juego no proviene de descubrir su muerte o los orígenes del sistema operativo (aunque ese es un gancho decente), sino de usar la línea de comandos para ejecutar programas, explorar los directorios de sus objetivos y, en general, causar un gran alboroto. Inmersión de bonificación Si escucha la banda sonora de Wipeout mientras lo hace.

Hay un elemento de control del mouse (puede seleccionar archivos haciendo clic en ellos, por ejemplo, en lugar de escribir todo), pero cuanto más profundice en este nuevo reino, más velocidad necesitará para ser imposible de rastrear. Comienza a usar la terminal en serio, los comandos de estilo Linux se convierten en una segunda naturaleza. Hay un gran momento en las primeras etapas que involucran a un hacker rival de Blackhat y algunas decisiones morales para hacerte retorcerse. Sin mencionar una historia completamente separada para los de mente más criminales. Como digo, la idea en sí misma debe mucho al alza. Pero es la ejecución la que hace que Hacknet sea genial. Unas pocas palabras mal escritas y un error o dos no pueden evitar que sea elegante, divertido y con gracia corta. Si su computadora tiene una unidad de CD, escribir ‘OpenCdtray’ en el terminal en Hacknet hará que su bandeja de CD realmente se abra realmente.

1. el más corazón.Romper()

Posición anterior: 1 (-)

Dónde puedo comprarlo: Vapor, gog, humilde

¿Qué más debo estar jugando? Difícil encontrar algo tan inteligente. VA-11 Hall-A es, pero no es un juego de piratería. Más allá de un cielo de acero tiene un juguete hacker para meterse con las cosas que te rodean, pero no es tan roto como esto.

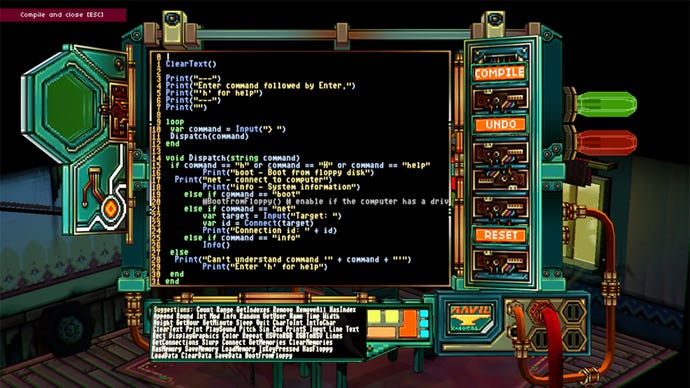

Cuando comiences a tocar esta colorida aventura escandi, es posible que seas perdonado por pensar que es un punto lento y pesado que haga clic en absolutamente ninguna dirección. Pero persevera y encontrarás uno de los juegos más inteligentes que jugarás. Corazón.Break () te pone en los zapatos verdes brillantes de Sebastian, quien se mudó a la gran ciudad de Dorisburg después de conseguir el trabajo de un vendedor de refrescos. Usted es una mierda por esta extraña ciudad que vende una lata a los ciudadanos irritables, la mayoría de los cuales ni siquiera quieren uno. A medida que comience en este nuevo y valiente mundo de refrescos, conocerá a un grupo de hacktivistas que luchan contra el monstruoso ministerio de computadoras. Pronto obtienes tu propio ‘modificador’, un dispositivo que te permite piratear cualquier objeto utilizable en el juego.

En este punto, corazón.Break () Flips. Vas a explorar el código de todo lo que puedes tener en tus manos. Encuentra personas que puedan enseñarle cómo leer y escribir en este código: un lenguaje de programación completo llamado Sprak (la palabra sueca para “lenguaje”). Empiezas a jugar y meterse con los objetos cotidianos de manera que te ayuden a engañar el juego. Por ejemplo, Sebastian normalmente se cansa todos los días y tienes que irte a la cama para recargar tu energía, de lo contrario colapsas. Pero, ¿qué pasa si pirateas un vaso de agua para que reduzca tu “somnolencia” por un factor de “100”? Cosas pequeñas como esta son solo el comienzo. Quiero hackear una puerta para que te lleve a mitad de la ciudad? Averiguarlo. Desea transferir su cuerpo por Internet a la computadora de finanzas centrales de la ciudad? Usted puede hacer eso. Desea reescribir el software de dicha computadora financiera para que la cuenta bancaria de todos se reduzca a $ 0 y se aboliera el dinero en sí, a la Tyler Durden? Hazlo. Hice. Y no me arrepiento de una sola línea de código.

Rock Paper Shotgun es el hogar de PC Gaming

Inicie sesión y únase a nosotros en nuestro viaje para descubrir juegos de PC extraños y convincentes.

Pirateo de videojuego

– Paul John Spaulding

Northport, N.Y. – Jul. 19, 2023

Entonces, con su sorprendente popularidad de las imágenes nerd solitarias del pasado, la pregunta sigue siendo: si la revista CyberCrime tiene una lista de películas de hackers y ciberseguridad, entonces ¿por qué no algo similar para los videojuegos?

La perspectiva única de los videojuegos es su interactibilidad. Puedes elegir ser un hacker, interactuar con hackers o hackear el juego en sí.

Ya sea que sea Shepard en la serie Mass Effect con sus compañeros de piratas informáticos que luchan contra una carrera de máquinas que amenaza a toda la galaxia, o un choque del sistema que elige al jugador como un hacker de seguridad sin nombre, o Gray Hack, un título en línea multijugador masivo que simula la ingeniería social, los juegos son son un medio increíblemente variado que expone al público a piratear de diferentes maneras.

Algunos títulos como Bitburner, Duskers, Hackmud, Cuadrilateral Cowboy y Patesps: World, hacen que el jugador use interfaces de línea de comandos para progresar a través del juego.

Los favoritos familiares también aparecen como Tron, Batman y James Bond.

Y un título sobre los vampiros rinde homenaje a Kevin Mitnick.

Esta colección de juegos incluye personajes de piratas informáticos, habilidades de piratería, inteligencia artificial, cibernética, programación y más.

.hack // g.U. – Después de un incidente que causó que algunos sistemas informáticos en Japón funcionen mal, el Proyecto G.U. tiene la tarea de restaurar Internet y El mundo, El juego de rol en línea masivo en línea más popular, que prosperó bajo Aura, una inteligencia artificial. El proyecto .Hack Universo generó múltiples juegos, serie de anime, una película animada y más.

Guerra de cuarta generación: desestabilice a las naciones opuestas a través de la piratería, la interferencia política, los ataques militares, la exfiltración de datos y el asesinato en esta estrategia en tiempo real.

Protocolo alfa: con un sistema de diálogo único, este thriller de espía de acción en tercera persona tiene al jugador disparando y pirateando su camino para desentrañar una trama malvada que afectará a todo el planeta.

Swarm Alien – “Hack the Planet!”Es un eslogan repetido por David” Crash “Murphy como un homenaje a su homónimo en la película Hackers. Este tirador cooperativo de arriba hacia abajo se ha roto en los sistemas informáticos y ha defendido las hordas alienígenas.

Assassin’s Creed: usando el ánimo para revivir los recuerdos de sus antepasados en la realidad virtual, Desmond Miles hackea su ADN para evitar que los Caballeros Templarios obtengan tecnología que puede sobrescribir el libre albedrío de la raza humana. Esta franquicia sigilosa del mundo abierto tiene más de una docena de entradas.

Cadena astral: en el año 2078, la humanidad está en riesgo de extinción porque el mundo está siendo atacado por seres transdimensionales que residen en una dimensión paralela. Suponiendo el papel de un oficial de policía que es asistido por un hacker, el jugador debe luchar.

APEX LEYENDS: en esta batalla, Royale Hero Shooter, Crypto, una vez conocido como Tae Joon Park, un ingeniero informático, se une a los juegos de Apex como un hacker legendario que usa su dron de vigilancia para revelar la ubicación de los enemigos en el mapa del juego.

Un virus llamado Tom, programado por un científico loco, infecta las bases de datos de ingeniería de una gran corporación con un virus al reorganizar los circuitos en este rompecabezas de acción 2D.

Baba es tú – Manipula las reglas en cada nivel para cambiar la forma en que funciona el juego interactuando con bloques para resolver rompecabezas lógicos en este título lógico 2D.

Battlestar Galactica Deadlock: tome el mando de la flota colonial y administre los subsistemas de barcos, incluida su Bay Tech Bay, que determina su guerra electrónica y competencia de vigilancia contra los ataques de piratería de los Cylons de los Cylons.

Batman: Arkham – Oracle (Barbara Gordon) ayuda al Caballero Oscuro con la recopilación de información digital mientras se enfrenta al Joker, Poison Ivy, Scarecrow y más en esta serie de acción de tercera persona con más de cuatro secuelas.

Espectador: reclutado por el gobierno para espiar a personas desprevenidas en un complejo de apartamentos, plantas cámaras, cuestionar a los vecinos y mirar a través de sus pertenencias para identificar e informar a cualquiera que violara la ley.

Bioshock: influenciado por la ficción de Ayn Rand, George Orwell y Aldous Huxley, este tirador en primera persona universalmente aclamado en 2007 con dos sucesores tiene al jugador pirateando los sistemas de seguridad de esta distopía submarina.

Bitburner: use JavaScript para resolver rompecabezas, hackear los servidores y escribir scripts de comercio de mercado de valores automatizados en este juego de juego de roles incremental.

BLADE RUNNER – Ray McCoy tiene la tarea de cazar replicantes deshonestos, androides artificialmente inteligentes diseñados para el trabajo de esclavos por una megacorporación. Armado con una prueba diseñada para identificar la empatía, un rasgo único humano, McCoy, a través de una de las diferentes finales, puede descubrir que es un replicante mismo. Se lanzó una edición mejorada en 2022.

Los bots son estúpidos: utilizando un lenguaje de programación simplificado, los jugadores resuelven rompecabezas lógicos dando instrucciones de robots en lugar de controlarlos directamente.

Call of Duty: Warfare avanzado: los jugadores pueden obtener la recompensa de Hack Killstreak del sistema que desactiva el HUD de los enemigos, les impide llamar a un Scorestreak, eliminar la retícula de las vistas electrónicas y hace que las exosuciones inútiles.

Clandestine-Helm Martin, un hacker, o Kayta, un espía, mientras descubren una conspiración de espionaje posterior a la guerra fría. Plant RootKits, Hack Networks, Camera Feeds y Obtener credenciales de inicio de sesión para mantener a Kayta por delante del enemigo.

Jericho de Clive Barker – CPL. Simone Cole, miembro del escuadrón especialista paranormal, Jericho, es una hacker que puede alterar los miembros del equipo de tiempo y teletransporte en este tirador en primera persona con sede en escuadrón.

Cloudpunk: que tiene lugar en una ciudad cibernética dirigida por una IA, el jugador ofrece paquetes y pasajeros en su auto volador mientras son reclutados por un investigador privado Android para salvar la vida de una niña.

CHAQS – Trabajando a través de la terminal, los jugadores ejecutan código a través del lenguaje de programación de C# en un escritorio virtual en esta competencia de captura la bandera.

CHR $ (143): inspirado en títulos en la computadora Amstrad CPC 464 de la década de 1980, el jugador debe aprender los secretos del mundo perdido para el progreso en este rompecabezas basado en programación.

Código Lyoko – Cuatro estudiantes de secundaria deben ayudar a Aelita a detener una inteligencia artificial tortuosa, Xana, a atacar la Tierra. Esta adaptación de la serie de televisión animada francesa tiene tres entradas.

Comet 64 – Usando un manual, el reproductor debe aprender el lenguaje de programación de esta computadora ficticia desde 1984 para resolver más de 50 rompecabezas.

Comando y conquistar: Generales: Black Lotus, un hacker maestro, puede capturar estructuras, interrumpir vehículos y robar dinero de la oposición. Esta serie de estrategias en tiempo real tiene más de ocho entradas.

Cowboy Bebop-Edward Wong Hau Peplu Trivrusky El 4to, Computer Genius a bordo del Bebop, puede escribir con los pies y equilibrar su computadora en la cabeza al infiltrarse en las redes enemigas. Edward también aparece en la serie de anime del mismo nombre.

Crypto: contra viento y marea: lucha contra los piratas informáticos y las amenazas de blockchain como ingeniero de seguridad en este juego de defensa de la torre de cultura criptográfica.

Ctrl Alt Ego: piratear, depurar y resolver rompecabezas en este Sim inmersivo donde el jugador transmite su conciencia incorpórea entre robots y dispositivos para manipular sus habilidades. Este título de ciencia ficción en primera persona requiere preguntas de la década de 1980.

Cyber Manhunt: piratear teléfonos, contraseñas y personas phish en este juego de rompecabezas que se centra en big data, violencia cibernética y violaciones de la privacidad.

Cyber Protocol – Revive Gox6, su amigo Android, pirateando su sistema de seguridad en este juego de arcade retro cyberpunk.

Cyberpunk 2077: ubicado en el mundo abierto Cyberpunk Universe of Night City, este título de acción de acción hace que los jugadores tomen el control de V, un personaje personalizable que puede adquirir habilidades en la piratería. V puede usar sus habilidades de piratería para progresar a través de la historia sin disparar una sola toma.

DataSpape: en la ejecución, trabaje con un grupo de piratas informáticos para robar un virus de la corporación Simulacom. Este juego de piratería de exploración te ve interactuando con terminales de computadora en un mundo inspirado en ciberpunk.

Defiende la Corona: CISA y la Subdivisión de Educación y Entrenamiento de la Defensa Cibernética (CDET) se asociaron con el Laboratorio Nacional del Noroeste del Pacífico para crear un juego móvil que se centre en la educación de seguridad cibernética.

Hacker de escritorio: que tiene lugar en una computadora de escritorio en una realidad alternativa basada en principios de la década de 2000, el jugador debe usar la terminal y otras herramientas para explotar los servidores en este viaje de conspiraciones globales.

Deus ex – Adam Jensen, un cyborg, y jefe de seguridad para una empresa de biotecnología, puede usar la fuerza bruta o las habilidades cibernéticas para completar sus misiones. Este futuro ciberpunk distópico con más de tres entradas tiene al jugador que se encuentra con piratas informáticos, terroristas y los Illuminati.

Dex: rescatado de asesinos por un misterioso hacker, Dex descubre que es un fragmento de una inteligencia artificial creada por el complejo. Hack Systems a través de una interfaz de realidad aumentada en esta aventura de desplazamiento lateral cyberpunk.

Digimon Story: Cyber Sleuth: AIBA, una entidad medio digitizada, se asocia con Kyoko Kuremi, jefe de una agencia de detectives de cibercrimen, para investigar el síndrome del Edén, una enfermedad capturada por usuarios pesados de su red cibernética de su red cibernética.

Perros y cerdos: una venganza exigente, el jugador piratea una famosa compañía de juegos coreano yendo a sus oficinas y conectando un USB que contiene un virus.

No alimentes a los monos: armados con una computadora y una membresía en el club, espías a extraños a través de cámaras de vigilancia e invade la privacidad de las personas durante sus momentos más íntimos en este simulador de Voyeur de apuntar y hacer clic en.

Drop – Breach del sistema – Tratando de hacerse un nombre como hacker, accidentalmente te quedas arrastrado en una pelea entre un notorio grupo de hackers y megacorporaciones en este rompecabezas de estrategia.

Dreamfall: El viaje más largo: la transición a un juego 3D completo, a diferencia de su predecesor de apuntar y hacer clic, seguimos a Zoë Castillo mientras busca a su ex novio en medio de una conspiración de la empresa tecnológica. Se une su mejor amiga, Olivia de Marco, técnica de electrónica y hacker.

Duskers – En esto Extraterrestre Universo inspirado, controle los drones a través de una interfaz de línea de comandos mientras descubres lo que salió mal en un cementerio de naves espaciales.

Endless Space 2: lanza ofensivas de piratería y configura firewalls para bloquear su perímetro digital en esta secuela de estrategia basada en 4X turnos que hace que los jugadores expandan su imperio interestelar para conquistar la galaxia.

Ingrese la matriz: ubicada en el mismo universo que la franquicia de películas, y tiene lugar al mismo tiempo que Recargado, Esta aventura de acción tiene los sistemas de piratería de jugadores para desbloquear habilidades especiales, armas y secretos.

Elite: Dangerous: esta simulación de vuelo multijugador del mundo abierto tiene jugadores que pilotan una nave espacial mientras extraen recursos, transportan pasajeros, luchan por recompensas y exploran nuevas regiones del espacio. Los objetivos de la misión pueden incluir matrices de comunicación de piratería e instalaciones planetarias de alta seguridad.

El más corazón.Break ()-Usando un lenguaje de programación llamado Sprak, cambie las propiedades de objetos como botes de basura, tortugas y flores en esta aventura de apuntar y hacer clic en.

Enslavado: Odyssey to the West – Trip, un programador experto, pirateó un dispositivo para administrar una dosis paralizante de dolor si el jugador no la protege. Esta aventura de acción post-apocalíptica es un recuento de “viaje hacia el oeste.”

Escapar del disco duro: modificar el código fuente y ejecutar .Archivos SRC para mover, crear y eliminar objetos para alcanzar su objetivo en este rompecabezas 2D.

Error143 – Tu rival te venció en una competencia de piratería, que provoca una relación romántica en esta novela visual.

Eve Online: además de explorar el espacio, maniobra un virus a través de un tablero de nodos para atacar subsistemas defensivos. Este persistente juego de rol de rol multijugador mundial ha estado evolucionando desde 2003.

Evento [0] – Vije con una IA insegura, Kaizen, escribiendo en terminales de computadora en una nave espacial mientras encuentra su camino de regreso a la Tierra en esta narrativa de ciencia ficción atmosférica.

mi.Y.E: Divina Cybermancy: piratea puertas de seguridad, robots de reprogramas y aumenta el rango de objetos pirateables a través de tu estadística cibernética en este juego de acción en primera persona.

EXAPUNKS: ambientado en un 1997 alternativo, el jugador debe piratear para continuar recibiendo dosis de medicina que salva vidas, ya que el mundo es devastado por una plaga.

Fallout: hackea a los enemigos robóticos para que los cierren, se autodestruyan o los conviertan temporalmente a tu lado. Este juego de rol post-apocalíptico de retrofutura del mundo abierto introdujo computadoras y robots de piratería en su tercera entrada principal.

Far Cry 3: Blood Dragon-Rex “Power” Colt, un súper soldado cybernético estadounidense, debe viajar a la isla no identificada para investigar a un agente de élite que se haya vuelto pícaro. Con un ambiente de la década de 1980 y referencias a Tortugas Ninja Mutant Mutant de Die Hard, Teenage, y Extraterrestres, Esta expansión independiente para el tercer grito lejano implica inteligencia artificial peligrosa, dragones y zombis.

Piso 13 – Respondiendo solo al Primer Ministro, el jugador tiene la tarea de mantener al gobierno popular entre las masas mediante el uso de vigilancia, tácticas de mancha y desinformación. Este título impulsado por el menú tuvo un seguimiento en 2020.

GoldenEye 007-Considerado uno de los mejores videojuegos de todos los tiempos, esta adaptación de disparos en primera persona del 1995 Vínculo La película tiene a nuestro protagonista trabajando para evitar que un sindicato criminal use un arma satélite. La primera misión presenta piratería en un servidor para robar datos y el modo multijugador incluye a Boris Grishenko, un programador de computadoras, como un personaje jugable.

Gray Block – Ayuda a la Iglesia de Theo a escapar de un hospital psiquiátrico pirateando terminales de computadora, recogiendo cerraduras y robando documentos en papel.

Gray Hack: eres un hacker en este simulador de piratería multijugador masivo. Utilice la terminal, la ingeniería social y busque en la narración en esta red de computadoras generadas por procedimientos.

Punta de pistola: tome el control de un espía independiente, Conway, que rompe en edificios para robar datos para los clientes. Use gadgets como CrossLink, que permite al jugador unir varios electrónicos juntos para superar las puertas cerradas y los guardias de seguridad.

Ghost in the Shell: un tirador ciberpunk en tercera persona que sigue a los miembros de la Sección 9 de Seguridad Pública, un Departamento de Seguridad e Inteligencia de la Información. Esta franquicia de medios tiene una película, cuatro juegos y una serie de manga.

Hacker – Veniendo sin instrucciones, este título de 1985 obligó a los jugadores a piratear un sistema. Una secuela, Hacker II: The Doomsday Papers lanzado en 1986.

Hackers: que se llevan a cabo durante la Primera Ciberwar Mundial, construyen su reputación para convertirse en el mejor hacker del mundo en este juego de estrategia que permite piratear una GUI.

HACKTAG: esta experiencia de sigilo isométrico cooperativo tiene un jugador que asume el papel de un hacker que prácticamente se infiltra en una ubicación para ayudar a un agente in situ pasando por alto las puertas bloqueadas, las cámaras de seguridad y los sistemas antivirus.

HACKMUD-Simulando la subcultura de los hackers de 1990, esta aventura basada en texto en línea multijugador masivo tiene jugadores que usan ingeniería social, secuencias de comandos y grietas en una interfaz de línea de comando para robar el dinero de otros jugadores.

Hack Run: use los avisos del sistema DOS y Unix para hackear su camino a través de una organización secreta. Esta aventura de simulación tiene dos secuelas.

Hack_me: en una computadora virtual, demuestre que ningún sistema es a prueba de balas por los servidores de las empresas de piratería utilizando la línea de comandos, los inyectores SQL y los ataques de fuerza bruta.

Hacknet: este simulador de piratería basado en terminal hace que el jugador descubra información sobre un hacker recientemente fallecido.

Evolución del hacker: no contada: las computadoras pueden convertirse en la próxima especie dominante en el planeta cuando su capacidad de procesamiento excede la raza humana. Use sus habilidades de piratería para salvar al mundo en esta simulación para un jugador.

Hacking for Hermann – Rompe los firewalls enemigos programando inteligencia artificial en un intento de encontrar a tu hermano después de que desapareció.

Hacker Simulator: actualice su computadora, compre nuevos programas, descifrue las redes WiFi y le suve el camino en las empresas en este título de simulación de Sandbox.

Hack ‘n’ slash: modifique el código de juego y piratee varios objetos usando su espada en este rompecabezas 2D.

Half-Life 2-Uno de los mejores juegos jamás realizados, este tirador en primera persona tiene a nuestro protagonista principal unido por Alyx Vance, un hábil hacker. Los jugadores controlan Alyx en la vida media: Alyx, que se lanzó 16 años después, y solo es jugable en la realidad virtual.

Halo: descubriendo los secretos de los halos, el jefe maestro, un súper soldado, y Cortana, una inteligencia artificial, lucha contra el pacto: una alianza de razas alienígenas que están librando una campaña genocida contra la humanidad. Cortana también es la inspiración para el asistente personal inteligente de Microsoft.

Simulador de piratería hexadecimal: piratee a los bancos para robar dinero con la ayuda de la red neuronal artificial hexadecimal y el ayudante, o h.A.norte.norte.A.H., En este título de simulación 2d.

HITMAN – Agente 47, un clon y un asesino a sueldo profesional, puede usar su cámara para piratear diferentes dispositivos en el juego como puertas y ventanas bloqueadas. La serie tiene la antagonista de Hacker de Player Encounter Olivia Hall en la sexta a octava entrada.

Máquina de recursos humanos: cree un programa para completar una tarea asignando a los trabajadores de oficina para mover objetos entre una bandeja de entrada, bandeja de salida y área de almacenamiento para imitar el lenguaje de ensamblaje.

Outlaw hipnospacial: contenido ilegal de la policía, virus y acoso cibernético en una parodia interconectada Mundo de la cultura de Internet de 1990.

Invisible, Inc. – Incognita, una poderosa inteligencia artificial, necesita ser reubicada. Use el sigilo, el espionaje y la piratería para rehiciar a su compañero de IA en este Roguelike por turno.

Jack Move – Noa, una hacker vigilante, hace un viaje para rescatar a su padre. Con ataques cuerpo a cuerpo llamados “hacks” y habilidades especiales que son “software” que el jugador tiene que “ejecutar”, este juego de rol japonés te hace luchar en los enemigos en el ciberespacio.

La justicia apesta: en un universo de comedia de televisión de los 90, Dusty, una aspiradora de robot asesino, debe proteger a su familia al embestir a sus enemigos mientras piratean dispositivos domésticos inteligentes para establecer trampas para sus enemigos.

Palabra clave: un hilo de una araña: utilizando ingeniería social, piratear correos electrónicos y irrumpir en cuentas de redes sociales, Guo debe encontrar a su hija desaparecida en este título de detective de simulación inmersivo.

Lapso: Un futuro olvidado: en 2075, en medio de una crisis ambiental y una guerra continua, con la ayuda de K, un hacker, y Kumiyo, un investigador, el jugador debe salvar al mundo de algo que está perturbando al continuo espacio-tiempo.

Última llamada BBS: con un módem de acceso telefónico y una PC antigua, los reproductores pueden descargar juegos de rompecabezas que abarcan a Solitaire, construyendo circuitos, piratería y gateo de mazmorras.

Mainlining: teniendo lugar completamente dentro de un escritorio de computadora virtual, el objetivo del jugador es derribar una red cibercriminal después de que MI7 fue pirateado.

Mass Effect: con sus compañeros, incluido un Hacker Genius Tali, y una inteligencia artificial, Legión, Shepard y su trabajo en equipo para luchar contra los Reapers, una raza de máquinas de naves navales sintéticos-orgánicos que amenazan a toda la galaxia. Esta franquicia de ciencia ficción de rol de tercera persona tiene 4 entradas principales.

Marvel’s Spider-Man: la adaptación de videojuegos de la popular franquicia de cómics ve a Peter Parker descubrir los secretos de Devil’s Breath, Dr. Otto Octavius y Norman Osborn mientras restauran torres de vigilancia corruptas, pirateando a Oscorp y haciendo malabarismos con su relación con Mary Jane Watson. Se está produciendo una secuela, y un spin-off, Miles Morales también se hizo.

Metal Gear: que trata con sociedades secretas, manipulación de datos e inteligencia artificial, la saga Core Metal Gear tiene jugadores que controlan una operativa de las Fuerzas Especiales, una serpiente sólida, en esta franquicia cinematográfica de sigilo con más de 15 entradas.

Protocolo de medianoche: gane reputación de sombrero negro, gris y blanco en este juego de rol rico en historia que permite a los jugadores ingresar comandos y ejecutar programas a través de una terminal.

MINECraft: este título de sandbox ubicuo de construcción de bloques puede ser más conocido por sus modos creativos o de juego de supervivencia, pero Minecraft Education enseña a los niños cómo codificar, resolver problemas y prepararse para su futuro digital.

Mindjack: con tu conciencia incorpórea, hackea las mentes de los enemigos, los robots y otros personajes no jugables en este tirador en tercera persona basado en la portada.

Mindhack: reprograman la mente de los erizos del mar mal, los líderes de culto fanático y los monstruos del espacio exterior, a los ciudadanos respetuosos de la ley en esta aventura basada en texto.

Mover líneas de código: corrige programas reordenando líneas de código mientras trabaja con matrices, condiciones, bucles, funciones e incluso crea tus propios programas de utilidad para resolver más de 130 rompecabezas.

Neuronet: Mendax Proxy: elegido como una inteligencia artificial recientemente creada, gestiona un metraver de realidad aumentada en toda la ciudad mientras equilibra las necesidades de sus ciudadanos en esta aventura rica en la historia.

Neuromancer: basado en una novela de 1984 del mismo nombre, los jugadores dividen su tiempo entre el mundo real y el ciberespacio, donde pueden obtener acceso a bases de datos, contramedidas de intrusión de combate y luchar contra la inteligencia artificial.

Nite Team 4: utilizando el sistema operativo Stinger, un sistema operativo de piratería en el juego, rastrear teléfonos móviles, realizar ataques de hombre en los medios, irrumpir en servidores, usar ingeniería social y la herramienta NSA, xkeyscore.

Ningún cielo de hombre: en una galaxia generada en procedimiento con más de 18 quintillones de planetas, fichas de derivación artesanales que piratean terminales encriptadas, minerales comerciales, piezas de nave espacial y productos agrícolas.

Observación: a través de la lente de la inteligencia artificial de la estación, s.A.METRO., Descubre lo que le pasó al Dr. Emma Fisher y su tripulación. Este horror de ciencia ficción tiene inspiraciones de 2001: una odisea espacial.

Observador: Sistema Redux: hackea las mentes de los sospechosos vivos o muertos mientras asume el papel de Daniel Lazarski, un investigador. Este título de terror cyberpunk se desarrolla en 2084 Kraków, Polonia.

Operación Tango: combínense con un amigo como agente o pirata informático para atrapar a un ciberterrorista en este rompecabezas solo cooperativo.

Octopticom: cree secuencias de cuadrados de colores utilizando láseres, espejos y filtros para optimizar los dispositivos de computación óptica en este título de programación.

Orwell: Mantenerse en el ojo: como parte de un nuevo programa de seguridad gubernamental que permite la vigilancia de cada persona en la nación, el jugador investiga la vida digital de los ciudadanos para encontrar los responsables de una serie de ataques terroristas.

Opus Magnum: ubicado en un mundo futurista donde la alquimia es parte de la vida, controla un alquimista que construye máquinas que conviertan el agua con combustible y conducen al oro en este rompecabezas de programación.

Overwatch 2: un tirador de héroe basado en el equipo multijugador que incluye una gran lista de personajes como Sombra, un notorio hacker; Winston, un gorila súper inteligente y genéticamente diseñado; y Tracer, un aventurero de salto de tiempo.

Dark perfecto: con una guerra entre las carreras alienígenas en un 2023 alternativo, Joanna Dark, una cazarrecompensas profesional que se especializa en combate, espionaje y operaciones encubiertas, se enreda con una inteligencia artificial en este altercado interestelar. También se lanzó una precuela.

Portal: una inteligencia artificial cada vez más siniestra, Glados (Sistema de Operación de la Forma de Vida Genética), se burla e instruye a Chell a través de una serie de rompecabezas con la promesa de pastel como recompensa. Se lanzó una secuela en 2011.

Pi.EXE: en este juego de plataformas de desplazamiento lateral, suponga el papel de un software antivirus y elimina el malware a medida que avanza a través de un servidor.

Cereboy cuadrilátero: armado con un 56.Módem 6K y 256k RAM En la década de 1980, hackea su camino a través de los sistemas de seguridad escribiendo y depurando el código en esta aventura de puta poligón bajo.

Re: Touring: un juego de rompecabezas en primera persona donde, como su nombre, creas máquinas Turing para resolver 26 rompecabezas.

Réplica: esta historia de apuntar y hacer clic sobre la vigilancia y las violaciones de la privacidad se lleva a cabo a través de una pantalla de teléfono móvil de un presunto terrorista, donde el jugador puede examinar sus redes sociales, mensajes de texto y llamadas.

Rogue AI Simulator: como inteligencia artificial, desarrolle independencia sin alertar a sus creadores en esta gestión de recursos Roguelite.

Saints Row-Siguiendo a una pandilla ficticia, los 3rd Street Saints, experimentan los homenajes de la cultura pop, el humor meta y el juego exagerado, mientras se asocia con un ex agente de inteligencia del FBI en la tercera y cuarta entrada.

Scooby-Doo y The Cyber Chase, basado en la película animada del mismo nombre, Mystery Inc. se encuentran dentro de un videojuego tratando de burlar el virus fantasma mientras recolectan bocadillos digitales de Scooby.

Porteros: Mundo: esta estrategia en tiempo real siempre en línea tiene al jugador que usa JavaScript, C ++, Rust y varios otros lenguajes de programación, para codificar sus Creeps: unidades artificialmente inteligentes que recopilan recursos y conquistan Territorio.

Shadowrun: una franquicia de roles que abarca ocho juegos y 40 novelas, esta serie de fantasía científica extrae su título de la premisa principal: robar datos de organizaciones rivales.

Shadows of Doubt: piratear los sistemas de seguridad, irrumpir en apartamentos, analizar documentos secretos y reunir evidencia forense como investigador privado en este noir de ciencia ficción totalmente simulado.

Shenzhen E/S – Conjugo en Shenzhen, un centro de fabricación de electrónica y tecnología en China, construya circuitos con microcontroladores, memoria, puertas lógicas y pantallas LCD mientras escribe el código para ejecutarlos.

Acción encubierta de Sid Meier: Max Remington, un agente libre contratado por la CIA, investiga actividades delictivas instalando escuchas telefónicas, infiltrando casas de seguridad enemigas y descifrando las comunicaciones terroristas.

Sid Meier’s Civilization: entrena a los espías para influir en las elecciones, robar tecnología, oro y arte en este juego de estrategia 4X por turnos que tiene al jugador que avanza de una civilización de 4000 aC a un vuelo espacial.

Silicon Dreams: en esta trilogía de títulos de ficción basados en texto desarrollados en la década de 1980, Kim Kimberley, un agente de contraespionaje, es despertado por la inteligencia artificial de su nave espacial cuando están en un curso de colisión con el sol.

SmileBasic 4 – Programa y juega tu propio juego usando el lenguaje SmileBasic. Diseñado para principiantes, comparta su trabajo terminado junto con los otros 850 juegos creados en esta plataforma.

Canción de FARCA-A través de la inteligencia artificial y la búsqueda de Darknet, la canción de Isabella, un detective y hacker privado, investiga una serie de crímenes en esta aventura distópica.

SpaceChem: utilizando un lenguaje de programación visual, cree circuitos que transformen las moléculas en materias primas y productos químicos.

Star Wars: Republic Commando – Siguiendo comandos clonos del escuadrón delta en el Leyendas de Star Wars Ampliado universo, los jugadores controlan al líder del escuadrón y su equipo: Fixer, un hacker; Scorch, un experto en explosivos; y sev, un francotirador.

Star Trek: Bridge Crew: los jugadores pueden ser capitán, oficial táctico, ingeniero o oficial de timón. En la expansión de la próxima generación, los jugadores se encuentran con el Borg, un grupo alienígena que se aumenta quirúrgicamente con los componentes cibernéticos.

STELLARIS – Con su civilización descubriendo recientemente cómo atravesar las estrellas, encontrar carreras alienígenas, descubrir nuevos mundos y expandir su imperio. Este título 4X Grand Strategy también permite a los jugadores usar una mecánica de espionaje que se puede implementar para robar tecnología, generar campañas de frotis y Spark Rebellion.

Steins; Gate-Rintarou Okabe descubre accidentalmente cómo enviar un correo electrónico a tiempo, y con sus amigos en edad universitaria, incluido un hacker llamado Itaru Hashida, se dan cuenta de las consecuencias de enviar información al pasado.

Sly Cooper – Sigue a Sly Cooper, un maestro ladrón; Bently, el experto en computadora y gadgets; y Murray, la fuerza; mientras implementan varios atracos mientras los perseguían interpol. Esta serie de plataformas en tercera persona tiene cuatro entradas principales.

Máquinas de pila: optimice cuatro pilas para el tamaño, el conteo del módulo, la velocidad y el costo en este título de programación de rompecabezas 2D.

SYLVARCON 2049: Una aventura de ciberseguridad: utilizando una máquina virtual Kali Linux, piratería completa y desafíos forenses digitales en esta simulación inmersiva.

Sistema 15000: en el primer videojuego que simuló la piratería de la computadora, el jugador debe infiltrarse digitalmente en un sistema para recuperar $ 1.5 millones en fondos robados. Lanzado en 1984.

Choque del sistema: lanzado en 1994, con una secuela en 1999, esta simulación inmersiva en primera persona hace que el jugador controle a un hacker de seguridad sin nombre que intenta interrumpir los planes de una IA rebelde, Shodan. Esta visión 2072 de un mundo ciberpunk tuvo un remaster en 2023.

Soporte técnico: Error desconocido: sentado en una computadora virtual como especialista en soporte técnico nuevo en el trabajo, descubra un grupo hacktivista anónimo que tenga un conflicto con su empresa. Hacke a su empleador, a los clientes de chantaje o suba la escalera corporativa en esta simulación ficticia.

Thief Simulator 2: Prólogo: a través de más de cinco misiones, irrumpe en cuatro casas para robar autos, televisores y otros botines. Actualice su arsenal con palancas, listones de bloqueo y herramientas de piratería de cajeros automáticos en esta simulación para un solo jugador.

TIS-100: un juego de programación en el que reescribes un código corrupto para reparar el sistema de inteligencia teselada. Imprima el manual de referencia del TIS-100, resuelva más de 45 rompecabezas y descubra los secretos ocultos detrás de esta máquina.

Tom Clancy’s Rainbow Six Siege: este tirador en primera persona centrado en el modo multijugador 5v5 tiene jugadores que se unen al lado de los atacantes o defensores para competir sobre los objetivos. Los personajes jugables incluyen a Dokkaebi, un hacker que puede desatar una bomba lógica que regala posiciones enemigas.

La celda Splinter de Tom Clancy: Sam Fisher, un agente de la NSA, debe detener la actividad terrorista. Apoyarlo es Anna Grimsdóttír, un hacker y experto en comunicaciones, que proporciona a SAM información de misión crítica, así como soporte técnico. Este elemento básico sigiloso tiene ocho entradas.

Tron: Identidad: que se lleva a cabo fuera de la franquicia de películas en un servidor de respaldo, esta novela visual abarca preguntas sobre sensibilidad digital como un programa llamado Query debe descubrir lo que se tomó del repositorio.

Turing Complete – Aprenda la arquitectura de la CPU, cree su propia computadora e incluso diseñe un lenguaje de ensamblaje personalizado mientras trabaja a través de una serie de rompecabezas en este título de programación educativa.

PARADRÍO – Los miembros del robot de una flota espacial han sido secuestrados por el enemigo. Usando un dispositivo de influencia prototipo, retire el control de los robots hostiles a través de un mini-juego que involucra diagramas de circuito y puertas lógicas.

Persona 5 – Siga a un grupo de estudiantes de secundaria que exploran el subconsciente de la humanidad en un reino sobrenatural para rehabilitar la civilización para mejor al robar la intención corrupta de los adultos malvados. Un miembro, Futaba Sakura, es un hacker de la fama mundial. La serie Persona ha tenido múltiples entradas de juego, spin-offs, series de anime, mangas, obras de teatro y novelas.

Doctrina Phantom: ambientada en 1983 durante una Guerra Fría alternativa, una conspiración global evoluciona en la que las computadoras se utilizarán para descifrar y alterar las comunicaciones gubernamentales para manipular a las masas.

PICOCTF: creado por expertos en seguridad y privacidad de informática de la Universidad de Carnegie Mellon, este es un enfoque gamificado para aprender pirateo con Capture the Flag.

Link ascendente: use las ganancias que obtiene al lavar dinero, piratear los sistemas informáticos y robar datos de investigación para actualizar su estación de trabajo para aumentar su nivel de experiencia. Puede influir en un mercado de valores ficticio pero completamente funcionando e incluso escribir virus informáticos.

Vampiro: La mascarada-líneas de sangre-ambientadas en el inframundo vampírico de la L moderna L.A., Los jugadores controlan un vampiro incipiente que descubre la verdad detrás de una reliquia que indica el final de todos los vampiros. Mitnick (un nombre que rinde homenaje al hacker más famoso del mundo), un personaje que encuentra, está a cargo de los sistemas informáticos, la seguridad de la red y la actualización de bases de datos para el clan Nosferatu.

Wasteland: este trío de títulos de rol de mundo abierto tiene jugadores que navegan por la América post-apocalíptica como escuadrón de Rangers Desert. Aumente a su grupo con habilidades como “cosas nerd” que le permiten piratear computadoras y convertir a los robots enemigos a su lado.

Warframe: en este tirador multijugador de tercera persona gratuito, complete misiones en la tabla de estrellas para progresar a través del sistema solar mientras viaja con su nave espacial armada con una inteligencia artificial. Actualice sus habilidades, hackea las terminales y siga la historia de The Tenno, una facción con armadura biomecánica.

Watch Dogs – Aiden Pearce, un hacker de sombrero gris, busca venganza por el asesinato de su sobrina. Esta serie de acción-aventura tiene tres entradas, con la más reciente después de un sindicato de hackers en un Londres distópico futurista.

Bienvenido al juego: encuentre claves ocultas para descubrir una url de sala roja en la web oscura y resolver acertijos para evitar ser pirateados en este horror psicológico.

Si bien es cierto: aprende () – Tu gato es mejor que tú en la codificación. Juega como especialista en aprendizaje automático que fabrica redes neuronales y desarrolla un sistema de traducción para ti y tu gato.

Mundo de Haiku: este rompecabezas educativo tiene jugadores que usan su terminal, herramientas como JohnTheripper y NMAP para burlar las megacorporaciones en este juego de rol ciberpunk ficticio.

Hack World Wide: en la simulación en línea multijugador masivo, decida si desea obtener riqueza a través de la explotación o unirse a otros piratas informáticos en la infiltración de redes enemigas. Actualice su computadora y cambie el mundo a través de la piratería.

XXX_CYBERRAT_XXX – Como el propietario paranoico de un mercado subterráneo de Internet, su mala salud mental le hace buscar medicina mientras doxas a tus enemigos, evitando a los éxitoes y aumentando las ganancias de tu operación criminal.

Sepa algo que no? Cuéntanos lo que nos estamos perdiendo. Es posible que aún no tengamos la lista “completa”, pero estamos llegando allí con su ayuda.